电报官网安全防护进阶:防钓鱼验证与域名锁定策略 #

引言 #

随着电报(Telegram)在全球范围内的广泛应用,针对其用户的网络钓鱼攻击事件频发。攻击者通过伪造官方网站界面、发送虚假登录链接等手段窃取用户凭证与隐私数据。本文从实际防护需求出发,系统阐述电报官方域名验证标准流程、SSL证书检测方法论、账户二次验证配置步骤等核心安全措施,并深入解析域名锁定策略的技术原理与实施路径。通过掌握文中提供的实操方案,用户可有效识别钓鱼网站特征,建立多层次安全防御机制,确保通讯数据与账户资产零风险。

1. 电报官方域名识别体系 #

1.1 权威域名组成结构 #

电报官网唯一认证域名为 telegram.org 及其直属子域名(如 web.telegram.org)。任何包含附加词汇的变体域名(例如 telegram-login.com 或 telegram-official.net)均属高风险伪造站点。官方移动应用分发渠道严格限于苹果App Store、谷歌Play商店及官方Git仓库,第三方应用市场提供的安装包存在植入恶意代码的潜在威胁。

1.2 域名视觉校验法 #

- 地址栏检测:访问站点时立即核对浏览器地址栏,确认域名拼写无近似字符替换(如将字母"l"替换为数字"1")

- 证书指纹验证:点击地址栏锁形图标查看SSL证书详情,确保证书颁发机构为Let’s Encrypt、DigiCert等知名机构

- 历史记录比对:通过书签或历史访问记录进入官网,避免直接点击邮件/消息中的可疑链接

1.3 技术支持文档关联验证 #

当存疑时,可前往《电报官网最新访问方式:官方地址与备用链接总览》对照最新域名清单。该文档持续更新电报全球加速节点与镜像站点可靠性评级,提供官方社交媒体账号等交叉验证渠道。

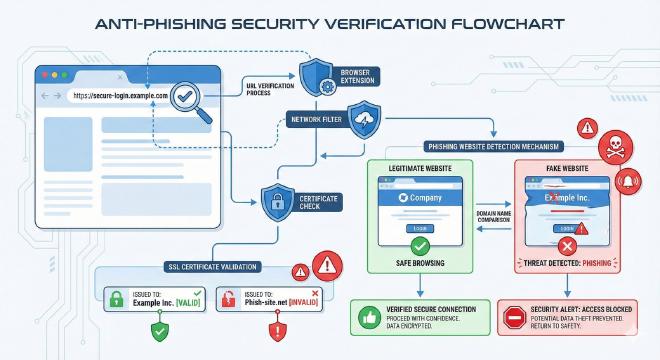

2. 防钓鱼技术防护方案 #

2.1 浏览器安全扩展部署 #

推荐安装以下类型浏览器插件构建主动防御:

- 证书透视工具(如Certificate Sniffer):实时显示站点证书签发链与密钥强度

- 域名信誉评级插件(如Web of Trust):对访问域名进行社区化安全评分

- 脚本行为监控器(如NoScript):阻断钓鱼网站恶意脚本执行

2.2 网络层检测机制 #

在企业网络环境中应配置:

- DNS安全过滤服务(如Cloudflare Gateway)

- HTTPS流量深度包检测策略

- 电报官方IP段白名单(通过《电报官网DNS污染应对策略》获取最新IP地址库)

2.3 客户端防护配置 #

- 在电报桌面版中开启「设置 > 隐私与安全 > 登录提醒」

- 启用「会话管理」定期审查活跃设备

- 配置「自动锁屏」时间阈值为5分钟以下

3. 账户二次验证强化方案 #

3.1 两步验证激活流程 #

- 进入电报设置 > 隐私与安全 > 两步验证

- 点击「设置额外密码」创建强度≥8位的混合密码

- 系统提示设置密码恢复邮箱(建议使用独立于账户注册邮箱的服务)

- 记录备份密钥并存储于加密密码管理器

3.2 验证场景权限分级 #

- 高风险操作:新设备登录、密码修改需强制二次验证

- 中风险操作:敏感聊天记录导出需邮箱确认

- 低风险操作:主题更换、通知设置仅需主密码

3.3 异常登录响应策略 #

当收到未知设备登录提醒时:

- 立即通过已信任设备强制终止该会话

- 检查《电报官网二次验证功能详解》中的会话追溯方法

- 若存在数据泄露风险,应在24小时内完成密码重置与二次验证更新

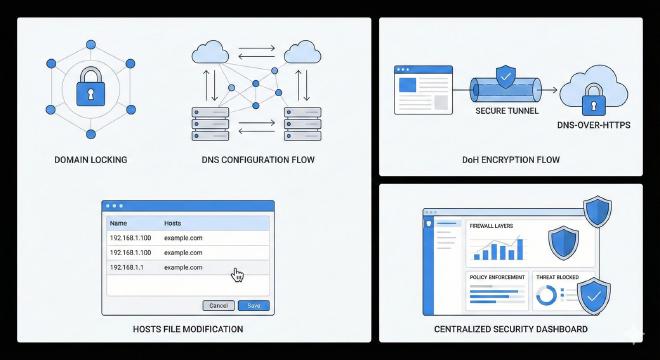

4. 域名锁定技术详解 #

4.1 主机文件修改法 #

通过修改系统hosts文件实现域名强制解析:

# Telegram Official Domains

149.154.167.99 telegram.org

149.154.167.99 web.telegram.org

149.154.167.99 desktop.telegram.org

修改完成后执行ipconfig /flushdns(Windows)或sudo dscacheutil -flushcache(macOS)使配置生效

4.2 DNS-over-HTTPS配置 #

- 下载支持DoH的客户端(如dnscrypt-proxy)

- 配置使用Cloudflare(1.1.1.1)或Google(8.8.8.8)的DoH服务

- 设置域名白名单确保电报域名仅通过加密通道解析

4.3 企业级防护方案 #

针对组织用户推荐:

- 部署防火墙域名过滤策略

- 配置内部DNS服务器指向官方IP

- 通过组策略推送hosts文件更新

5. 移动端专项防护措施 #

5.1 官方应用签名验证 #

安卓用户安装APK前应:

- 通过

keytool -printcert命令查看证书SHA256值 - 比对电报官网公布的应用签名指纹

- 禁用「未知来源应用安装」选项

5.2 网络请求监控 #

使用HTTP抓包工具(如Charles)观察应用网络行为:

- 确认真品应用仅与

*.telegram.org域名通信 - 验证所有请求均采用TLS1.2以上加密协议

- 检查是否存在向异常IP地址发送数据的行为

6. 社会工程学攻击防范 #

6.1 钓鱼特征识别训练 #

通过以下方法提升员工安全意识:

- 开展模拟钓鱼邮件测试

- 制作真假网站对比识别手册

- 建立内部举报通道奖励机制

6.2 应急响应流程 #

发现钓鱼攻击后应:

- 立即隔离受感染设备

- 通过可信渠道重置电报账户凭证

- 向abuse@telegram.org提交攻击详情

- 根据《电报官网安全访问须知》进行安全状态复查

FAQ #

如何验证当前访问的是否为官方域名? #

可通过三步验证法:首先核对地址栏域名为telegram.org直属域名,其次检查SSL证书颁发机构,最后比对网站布局与官方文档截图。建议将官网添加至浏览器书签避免误访问。

收到登录验证码但未尝试登录怎么办? #

立即执行以下操作:1)在已登录设备检查会话管理,终止可疑会话 2)启用两步验证并修改密码 3)检查注册邮箱是否出现异常登录记录。这种情况通常意味着账户凭证已泄露。

企业如何统一部署电报安全策略? #

建议采用分层方案:网络层通过防火墙限制仅允许访问官方IP,终端层推送hosts文件锁定解析,应用层强制要求员工启用二次验证并定期参加安全培训。

域名锁定是否会影响正常使用? #

正确配置的域名锁定不会影响基础功能,但需注意:1)当官方更换服务器IP时需要及时更新配置 2)旅行时可能因地域限制需要临时调整 3)建议同时配置备用访问方案如官方代理。

两步验证密码遗忘如何恢复? #

通过设置时绑定的恢复邮箱接收重置链接,若邮箱也无法访问需联系官方客服提供账户创建时间、首次登录设备等验证信息。强烈建议将恢复密钥存储在加密密码库中。

结语 #

电报账户安全防护是需要技术方案与安全意识相结合的系统工程。通过实施本文所述的域名验证、钓鱼防护、二次验证与域名锁定四重保障机制,用户可显著降低被攻击风险。建议定期参阅官网安全公告了解最新威胁情报,同时结合《电报电脑版便携式版本使用指南》中的安全配置方案,构建覆盖全场景的防御体系。随着电报持续升级安全架构,用户也应相应调整防护策略,始终保持在安全基准线之上。