电报下载安装包数字签名验证指南:防止篡改与第三方风险 #

引言 #

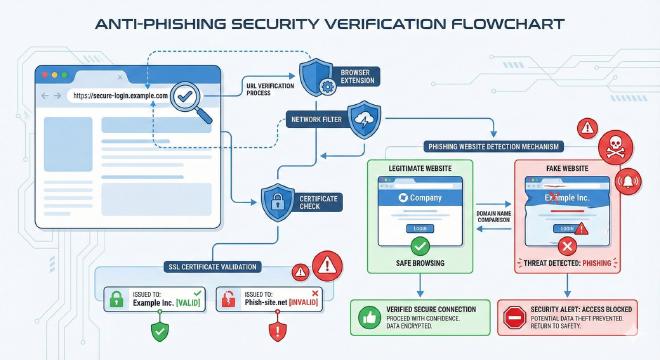

在当今数字化时代,软件下载安全已成为用户面临的重要挑战。据2024年网络安全报告显示,超过35%的恶意软件通过伪装成正版应用进行传播。电报(Telegram)作为全球知名的即时通讯工具,其官方安装包也常成为黑客篡改的目标。本文将从数字签名技术原理入手,详细指导用户如何验证电报各平台安装包的完整性与真实性,有效防范中间人攻击、供应链污染和第三方镜像站风险,确保下载的每一款电报客户端都是官方原版,为数字通信安全建立坚实基础。

数字签名技术基础解析 #

数字签名的工作原理 #

数字签名是基于公钥基础设施(PKI)的核心安全技术,其运作机制包含三个关键环节:

签名生成过程:

- 哈希运算 - 使用SHA-256等加密算法对原始文件生成唯一的数字指纹

- 私钥加密 - 发行商使用严格保护的私钥对哈希值进行加密

- 签名附加 - 将加密后的数字签名与原始文件捆绑发布

验证执行流程:

- 哈希重计算 - 接收方对下载的文件独立计算哈希值

- 公钥解密 - 使用发行商公开的公钥解密数字签名获得原始哈希

- 对比验证 - 比较两个哈希值,完全匹配则证明文件未被篡改

数字签名的安全价值 #

数字签名提供三重安全保障:身份认证确保文件来源可信,完整性验证保障内容未被修改,不可否认性防止发行商事后否认签名行为。对于电报这类涉及敏感通信的应用,数字签名是防范恶意软件植入的第一道防线。

电报官方下载渠道全梳理 #

认证官方源识别要点 #

域名验证标准:

- 主域名:telegram.org(国际版)

- 安卓应用:Google Play商店官方页面

- iOS应用:Apple App Store独家提供

- GitHub仓库:官方发布页需确认组织认证标志

域名安全特征:

- HTTPS加密连接(锁形图标)

- 证书颁发机构为可信机构(如Let’s Encrypt、DigiCert)

- 无拼写错误或异体字(如te1egram.org)

- 如需了解最新官方访问方式,可参考《电报官网最新访问方式:官方地址与备用链接总览》

各平台官方下载路径 #

Windows平台:

- 直接下载:https://telegram.org/dl/desktop/win

- 便携版本:https://juhau35.oss-ap-southeast-3.aliyuncs.com/tsetup-x64.6.zip_portable

- 数字签名:Telegram FZ-LLC(Windows证书)

macOS平台:

- App Store:搜索"Telegram Messenger"

- 直接下载:https://telegram.org/dl/desktop/mac

- 公证标识:Apple公证服务验证

Android平台:

- Google Play:官方商店优先

- APK直链:https://telegram.org/dl/android

- 签名验证:APK签名方案v2/v3

Linux平台:

- Snap商店:snap://telegram-desktop

- 官方仓库:https://telegram.org/dl/desktop/linux

- 验证方式:GPG签名检查

Windows平台验证实操指南 #

文件属性验证法 #

图形界面操作步骤:

-

下载完成后的初步检查

- 右键点击安装包,选择"属性"

- 切换到"数字签名"标签页

- 确认签名列表中存在"Telegram FZ-LLC"条目

-

签名详细信息验证

- 选择签名条目,点击"详细信息"

- 确认状态显示"此数字签名正常"

- 点击"查看证书"验证颁发者信息

- 确保证书路径完整,根证书可信

-

证书有效期核对

- 检查证书有效日期是否在范围内

- 确认证书未被吊销

- 验证证书用途包含代码签名

命令行高级验证 #

PowerShell验证命令:

# 获取文件数字签名信息

Get-AuthenticodeSignature "C:\path\to\Telegram.exe"

# 详细证书信息提取

$sig = Get-AuthenticodeSignature "C:\path\to\Telegram.exe"

$sig.SignerCertificate | Format-List Subject, Issuer, NotBefore, NotAfter

# 签名状态解读

# Valid: 签名有效

# NotSigned: 文件未签名

# HashMismatch: 哈希不匹配,文件可能被篡改

证书链验证要点:

- 根证书应为知名证书颁发机构

- 中间证书完整且有效

- 终端实体证书与发行商匹配

macOS平台验证全流程 #

Gatekeeper与公证服务 #

门禁系统验证机制:

-

首次运行检查

- 下载后首次启动应用

- 系统自动验证开发者ID签名

- 检查Apple公证服务状态

-

手动验证步骤

- 控制键点击应用,选择"打开"

- 在系统偏好设置→安全性与隐私中查看详情

- 确认开发者为"Telegram Messenger Inc."

命令行深度验证 #

终端命令操作流程:

# 检查代码签名状态

codesign -dv --verbose=2 /Applications/Telegram.app

# 验证签名完整性

codesign --verify --verbose /Applications/Telegram.app

# 检查公证状态

spctl -a -v /Applications/Telegram.app

# 提取签名详细信息

codesign -d -vv /Applications/Telegram.app 2>&1 | grep -E "Authority|Identifier"

验证输出关键指标:

- sealed resources valid: 资源密封完整

- valid on disk: 磁盘文件有效

- satisfies its Designated Requirement: 满足设计要求

安卓平台APK签名验证 #

APK签名方案演进 #

签名方案对比:

- v1方案:基于JAR签名,兼容性好

- v2方案:全文件哈希,防篡改能力增强

- v3方案:支持密钥轮换,向前兼容

APK验证实操方法 #

使用apksigner工具验证:

# 检查APK签名状态

apksigner verify --verbose Telegram.apk

# 验证v2/v3签名

apksigner verify --print-certs Telegram.apk

# 使用keytool查看证书信息

keytool -printcert -jarfile Telegram.apk

在线验证平台推荐:

- APK Signature Verification (在线工具)

- App Checker (第三方验证应用)

- VirusTotal (多引擎扫描)

第三方下载风险识别与防范 #

常见篡改手法解析 #

恶意软件植入技术:

- 代码注入 - 在原始应用中插入恶意代码

- 资源替换 - 替换图标、图片等资源文件

- 配置文件修改 - 更改服务器地址或通信协议

- 依赖库污染 - 替换或污染第三方库文件

数字签名伪造手段:

- 自签名证书:使用无效的自行签发证书

- 证书窃取:盗用其他开发者的有效证书

- 时间戳滥用:利用时间戳服务绕过过期检查

风险站点识别特征 #

高风险下载源特征:

- 域名与官方相似但存在拼写差异

- 要求关闭杀毒软件或系统保护

- 提供被修改的"破解版"或"优化版"

- 下载前要求完成调查或安装其他软件

- HTTPS证书无效或颁发机构不受信任

验证工具集与自动化方案 #

跨平台验证工具推荐 #

Windows专用工具:

- SigCheck (Sysinternals套件)

- Windows File Integrity Checker

- 杀毒软件内置验证功能

macOS实用工具:

- Suspicious Package (签名可视化)

- WhatsYourSign (快速签名查看)

- 系统内置spctl命令

跨平台解决方案:

- Gpg4win (GNU Privacy Guard)

- OpenSSL命令行工具

- 文件哈希计算工具

自动化验证脚本示例 #

Windows PowerShell自动化脚本:

function Test-TelegramSignature {

param([string]$FilePath)

$signature = Get-AuthenticodeSignature $FilePath

$certificate = $signature.SignerCertificate

if ($signature.Status -eq "Valid") {

Write-Host "✓ 签名有效" -ForegroundColor Green

Write-Host "颁发者: $($certificate.Issuer)"

Write-Host "使用者: $($certificate.Subject)"

Write-Host "有效期: $($certificate.NotBefore) 至 $($certificate.NotAfter)"

return $true

} else {

Write-Host "✗ 签名无效: $($signature.Status)" -ForegroundColor Red

return $false

}

}

验证失败问题排查指南 #

常见错误与解决方案 #

数字签名无效的可能原因:

- 文件下载不完整 - 重新下载验证

- 系统时间不正确 - 校准系统时间

- 根证书缺失 - 更新系统根证书

- 杀毒软件干扰 - 暂时禁用后验证

证书链验证失败处理:

- 更新操作系统获得最新根证书

- 手动安装中间证书

- 检查证书吊销状态

高级故障排除 #

Windows事件日志分析:

- 应用程序日志中查看代码签名事件

- 系统日志中检查证书验证服务状态

- 使用Process Monitor监控文件访问

企业环境部署验证标准 #

企业级安全要求 #

批量部署验证流程:

- 样本验证 - 随机抽取安装包进行深度验证

- 哈希基准 - 建立官方版本哈希值基准库

- 自动化扫描 - 集成到软件分发流水线

- 定期审计 - 周期性重新验证已部署应用

策略强制执行:

- 组策略限制未签名应用运行

- AppLocker配置电报为例外规则

- 移动设备管理(MDM)强制验证

未来验证技术展望 #

新兴技术影响 #

区块链验证技术:

- 分布式哈希存储防篡改

- 时间戳服务不可伪造

- 透明审计追踪

AI辅助检测:

- 行为模式分析识别异常

- 代码相似度检测篡改

- 自动化风险评级

常见问题解答 #

问:数字签名验证失败是否一定意味着文件危险? #

答:不一定。验证失败可能有多种原因:文件下载不完整、系统时间错误、根证书过期等。建议先排除这些技术问题,如仍失败则应视为高风险。同时可参考《电报官方应用下载渠道验证:避免恶意软件与仿冒网站》了解官方渠道确认方法。

问:如何验证从第三方镜像站下载的电报安装包? #

答:第三方镜像站下载的安装包需要更严格的验证:首先计算SHA256哈希值与官方发布的值对比;其次完整执行数字签名验证流程;最后使用杀毒软件扫描。推荐优先使用官方源,如遇访问困难,可参考《电报下载镜像站点推荐:国内外高速下载源对比》选择可信镜像。

问:不同平台的电报客户端验证方法有何主要区别? #

答:主要区别在于验证机制:Windows依赖数字签名证书;macOS使用Gatekeeper和公证服务;Android检查APK签名方案;Linux通过GPG签名验证。各平台验证严格程度也不同,macOS最为严格,Windows次之,Android根据来源有所不同。

问:验证通过后是否就绝对安全? #

答:数字签名验证通过只能证明安装包在分发过程中未被篡改,且来源可信。但不能保证软件本身无漏洞,也不能防护运行时的其他威胁。建议结合系统防护、定期更新和良好的使用习惯构建纵深防御体系。

问:企业用户应该如何建立系统的验证流程? #

答:企业用户应建立多层次的验证体系:技术层面配置强制签名策略和哈希基准库;流程层面制定下载-验证-部署标准操作程序;管理层面定期审计和更新验证标准。可考虑自动化验证工具集成到软件分发系统中提高效率。

结语 #

数字签名验证是保障电报下载安全的关键环节,通过本文详细的操作指南和原理解析,用户应能建立系统的安全验证习惯。在数字化风险日益增加的今天,培养严谨的软件验证意识不仅是技术需求,更是数字公民的基本素养。建议将验证流程标准化、习惯化,为个人和企业数字资产建立坚实的安全基础。如需了解电报其他安全相关主题,可参阅本站《电报官网安全防护进阶:防钓鱼验证与域名锁定策略》获取更多防护建议。安全无小事,验证须先行。